Всички знаем, че Android е по-отворена операционна система, в сравнение с iOS например. За съжаление, колкото и да се харесва това на потребителите, често създава проблеми свързани с навлизането на зловреден софтуер. Разбира се, огромната в случая популярност на Android не помага..

Пример за уязвимост е така наречената “Android Installer Hijacking” техника, която се появява през 2014 година и може да инсталира зловреден софтуер на Android устройството Ви, без дори да разберете.

Фирмата по сигурността, Palo Alto Networks, наричат тази уязвимост “TOCTTOU” (абревиатура от Time-of-Check to Time-of-Use). Проблемът идва от това, че зловредният софтуер се възползва от разликата във времето, по време на инсталационния процес, за да инсталира “злото” на устройството Ви.

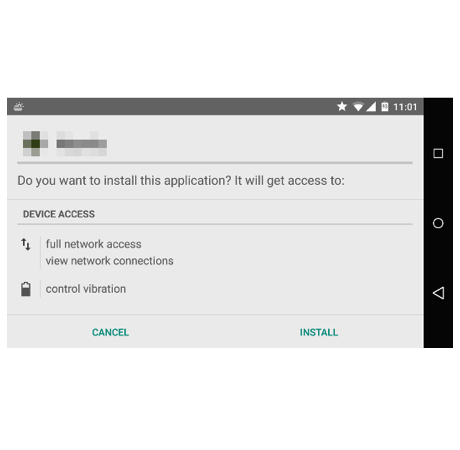

Простичко казано, когато .apk файлът се инсталира (особено от външни пазари за приложения или при сайдлоудване на приложение), Android операционната система, проверява съдържанието на приложението (Time-to-Check) и след това иска разрешение от потребителя, преди да премине към същинската инсталация (Time-to-Use). Именно в този период, между TPC и TOU, докато потребителят чете необходимите permissions (изисквания) на приложението, зловредният софтуер може да пренапише или изцяло да смени приложението, което ще се инсталира. Следствието е, че потребителят се съгласява с едни условия или permissions, а след завършването на инсталацията може да се окаже, че е предоставил и разрешил абсолютно всичко на въпросния софтуер.

Звучи страшно и наистина е. Все пак, има няколко неща, които можете да направите, за да намалите шанса от инсталиране на зловреден софтуер, използващ TOCTTOU.

Първо, въпросният метод засяга само приложения, които инсталирате от пазари за приложения от трети страни или сайдлоудвате приложенията (инсталиране от .apk файлове). В този случай, ако използвате Play Store – няма проблем.

Второ, тази дупка в сигурността на Android, засяга само устройствата работещи с версия на операционната система, по-стара от Android 4.3. Фикс се появи в Android 4.3_r0.9, но за съжаление не е достигнал до всички устройства с 4.3. Към момента, това означава, че почти половината (49.5%) от Android устройствата са уязвими.

Palo Alto Networks са информирали разпространителите на приложения за Android, за да въведат необходимите поправки в магазините си. Google от своя страна запушиха дупката в сигурността в новите версии на Android, но естествено препоръчват използването на Play Store. Колкото до потребителите, които са с версия на операционната система преди Android 4.3 и инсталиращи приложения от други пазари за приложения (не Play Store) – за съжаление, явно ще останат уязвими.